Heutige zentralistisch organisierte Internetdienste sind wie Dinosaurier, die zwar sehr erfolgreich waren, aber letztlich den Anforderungen einer sich ändernden Welt nicht gewachsen waren. Zukünftig erfolgreiche Dienste müssen auf die Datensouveränität ihrer Benutzer/Verbraucher Rücksicht nehmen. Dezentralität, lokale Verarbeitung (in persönlichen Geräten wie Smartphone, Smarthome Server, oder PC), Anonymität und Resilienz sind ihre inhärenten Eigenschaften.

„Lege nicht alle Eier in einen Korb“...

...ein alter Spruch, der gerade in Bezug auf Digitale Souveränität eine große Bedeutung hat. Wenn wir wieder Souverän unserer Daten sein wollen, ist gerade der im Augenblick vorherrschende Ansatz der Zentralisierung von Daten, die Zusammenführung der zu einer Person gehörigen Informationen, nicht zielführend.

Abschreckendstes Beispiel ist Facebook, wo genau dieser zentralistische Ansatz verfolgt wird (Amazon mit seinen Kaufempfehlungen geht übrigens in die gleiche Richtung). In einem personenbezogenen Fenster werden Daten repräsentiert, die eine Person als für sich relevant klassifiziert hat (und die von anderen Personen zur Verfügung gestellt werden). Ob das soziale Netz weitere Informationen über die Person bereit hält, und wenn ja, welche, ist für seine Benutzer nicht transparent (im Sinn von sichtbar).

Welche Vorteile hat dieser zentralistische Ansatz? Zunächst einmal sind das wichtige Informationen für die Betreiber von sozialen Netzen (oder anderen Datensammlern), die sich zu Geld (z.B. durch Werbung oder gezielte Verkaufsansprache) machen lassen. Auf diesem Geschäftsmodell basieren die meisten Dienste im Internet. Querbezüge zu Nutzern mit ähnlichen Präferenzen lassen sich leicht herstellen, Rückschlüsse auf Verhaltensweisen lassen sich einfach ziehen. Oder wie sonst sollte jemand bei Bestellung von Schwangerschaftstests ein dreiviertel Jahr später Werbung für Windeln bekommen?

Aber was habe ich als Verbraucher-Benutzer eines Dienstes davon? Natürlich kann ich von den Querbezügen und Rückschlüssen profitieren, so ich daran Interesse habe. Aber vielleicht will ich gar nicht, dass jemand außer mir von meiner Schwangerschaft Kenntnis hat? Dann hat der zentralistische Ansatz eher Nachteile.

„Teile und herrsche“

Habe ich denn eine Wahl? Die klare Antwort ist ja, nämlich durch Lokalisierung und damit Dezentralisierung der Daten.

Ein kleiner Ausflug in die IT-Historie: Trotz der kurzen Zeit seit etwa 1960 haben IT-Systeme schon etliche architekturelle Umwälzungen erlebt. Während man am Anfang noch von einer geringer Zahl notwendiger Großrechner ausging, wurde durch die Einführung der mittleren Datentechnik in den 70er Jahren und erst recht durch die Entwicklung des Mikroprozessors und der Windowssysteme in den 80er Jahren des letzten Jahrhunderts der "Zentralrechner" durch einen dezentralen Ansatz ersetzt. Firmen benutzten weiterhin Großrechner - aber die Informationen der PC-Benutzer waren lokal und wurden nur bei Bedarf über (relativ langsame) Telefonleitungen anderen zur Verfügung gestellt. Außerdem waren viele Informationen nur analog verfügbar (wie zum Beispiel Musik oder Filme). Das änderte sich mit den Einführung des Internets und der Steigerung der Netzgeschwindigkeiten um die Jahrhundertwende. Plötzlich war es für Dienstanbieter möglich, unter Nutzung der im Ausbau befindlichen Netze, Informationen zentral zu sammeln und wieder geeignet zu verteilen. Der Aufbau riesiger Rechenzentren durch Google, Amazon, Facebook zeigt, dass wir wieder zurück in die Welt der Zentralrechner versetzt werden. Das Smartphone ist ein eher „dummer“ Wurmfortsatz der vernetzten Systeme. Mit ihm werden Nutzerdaten erfasst und können Nutzer auf „ihre“ Daten im Netz zugreifen.

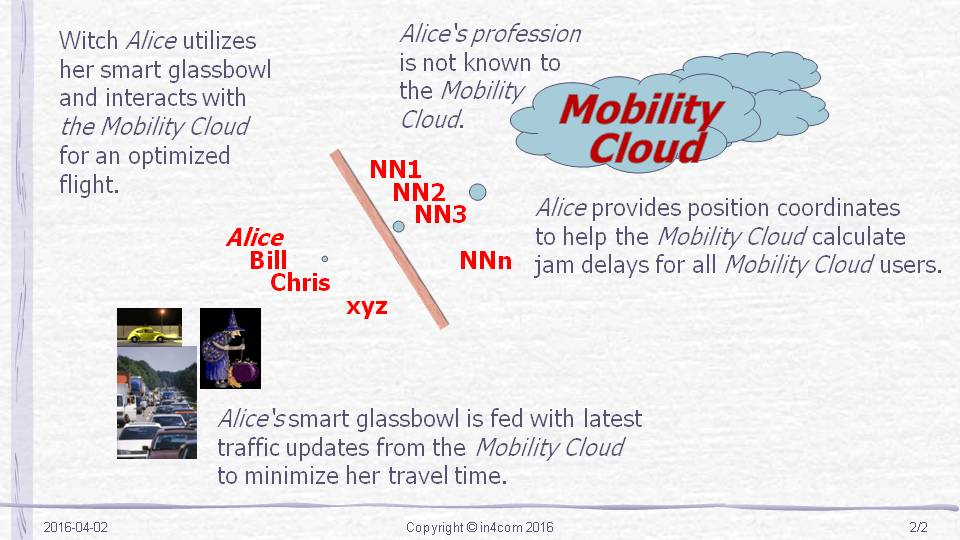

Die Rechen- und Speicherkapazität eines Smartphone liegt heute weit über den Kapazitäten eines Großrechners des Jahres 1970. Warum sollte ein Smartphone nicht in der Lage sein, die uns als Benutzer interessierenden Informationen lokal zu (v)erarbeiten? Natürlich unter Zuhilfenahme von Informationen aus dem Netz, die von anderen Dienstteilnehmern oder Dienstanbietern (umsonst oder gegen Geld) zur Verfügung gestellt werden. Dann müssten unsere Daten das Smartphone gar nicht verlassen – und wenn, dann nur in anonymisierter Form. Damit wären wir wieder Souverän unserer Daten und könnten entscheiden, ob überhaupt, welche, unter welchen Bedingungen und wem wir Daten zur Verfügung stellen.

Wie bereits angedeutet, ist Anonymität ein Grundprinzip des gesamten Datenaustauschs zwischen einzelnen Benutzern und den Rechenzentren im Hintergrund. Es gibt keinen Grund, warum es für die Berechnung von Verkehrsströmen wichtig sein müsste, die Verkehrsteilnehmer zu identifizieren. Ein Pseudonym (also eine abgeschwächte Anonymisierung, die Rückschlüsse auf einzelne Benutzer zulässt, ohne sie mit Namen direkt identifizieren zu können) sollte nur in wenigen Ausnahmefällen notwendig sein. Falls eine Autorisierung der bereitgestellten Daten notwendig werden sollte, könnten zum Beispiel Zertifizierungsstellen für die Daten zwischengeschaltet werden, die die Anonymisierung nicht verletzen (wir haben auf dadurch entstehende Geschäftsmöglichkeiten andernorts bereits hingewiesen). Schon die Erzeugung und danach die Übermittlung der Daten könnte mit Hilfe von Kryptoverfahren abgesichert werden.

Schließlich muss noch auf eine weitere, grundlegende Architektureigenschaft einer zukünftigen sicheren Internetwirtschaft hingewiesen werden: Resilienz. Es kann davon ausgegangen werden, dass Fehler unvermeidlich sind – dies ist durch vielfache Fehlerstatistiken und Untersuchungen von Softwaresystemen belegt. Vielmehr geht man heute davon aus, dass sichere Programme Fehler erwarten und damit umgehen müssen. Es ist schnell einzusehen, dass die Netzverfügbarkeit nie 100% erreichen wird. Auch die Verfügbarkeit von zentralen Softwaresystemen kann nur nahe an 100% gebracht werden, erreicht aber nie 100%. Jede für wichtige oder gar kritische Funktionen genutzte Software (ob im Rechenzentrum oder am Smartphone) sollte daher bezüglich ihrer Fehlerresilienz geprüft sein (und z.B. nur nach entsprechenden Prüfungen überhaupt in den Handel kommen).

Lesen Sie mehr zum Thema sichere Dienste:

- Sicherheit als Differenzierung

Erfolgreiche Dienste und Apps durch Datenschutz

Datensouveränität ist Basis für die digitale Transformation der Gesellschaft - Sicherheitsarchitekturen

Architekturen für sichere Internetdienste (dieser Report)

Objektorientierung: in Arbeit - Sicherheitstechnologien

in Vorbereitung - Regulierung und Datenschutz

in Vorbereitung - Datensouveränität

Digitale Souveränität - Was ist das?

Digitale Souveränität – warum wir sie brauchen

Datensouveränität aufgeben?